InfluxDB Cloud 安全性

InfluxData的信息安全程序基于行业认可的标准和框架,包括但不限于ISO 27001、NIST 800-53、CIS20和SOC2类型II。我们的安全政策描述了InfluxDB Cloud的安全开发、部署和运营。

为了保护数据,InfluxDB Cloud 包含以下内容:

- 保证 租户隔离 和 数据完整性。

- 可信的云基础设施,包括 Amazon Web Services (AWS)、Microsoft Azure 和 Google Cloud Platform (GCP),基于这些云服务提供商的安全控制,例如物理安全、磁盘加密和密钥管理服务 (KMS)。

- 全面的 应用和服务安全 涵盖技术安全措施以及维护平台的人员和流程,包括:

- 可配置的安全控制:

- 合规审计 以确保持续审查和采用行业认可的标准和最佳实践。

租户隔离

在InfluxDB Cloud多租户平台中,访问控制确保只有有效的经过身份验证和授权的请求可以访问您的帐户数据。 访问控制包括:

- 在创建帐户时分配给帐户的唯一组织ID。所有内部云服务都需要此组织ID来验证实体,以便在访问或操作数据之前。

- 所有外部请求必须使用有效的令牌或会话进行授权。每个 InfluxDB Cloud 服务,从单个 API 调用到用户界面(UI)交互,都执行此政策。

数据完整性

一个专门的内部服务通过定期创建、记录和写入测试数据到测试桶来确保数据完整性。 该服务定期执行查询,以确保数据没有丢失或损坏。 每个InfluxDB Cloud集群中都有一个单独的该服务实例。 此外,该服务以线协议创建异步备份,并确保备份数据与磁盘上的数据匹配。

云基础设施

InfluxDB Cloud可在以下云服务提供商上获取:

为了确保数据的安全性、可用性和耐久性,每个实例都在其自己的虚拟私有云 (VPC) 中隔离和保护。

亚马逊网络服务 (AWS)

InfluxDB Cloud 的实例由 Kubernetes 中的微服务组成。 AWS 中的每个 VPC 被划分为公共子网和私有子网:

- 公网子网包含暴露于公网的资源,包括负载均衡器和网络地址转换(NAT)网关。

- 私有子网包含不对公共互联网暴露的支持基础设施(例如,计算、存储)。

AWS 数据中心符合许多物理和信息安全标准。有关 AWS 的物理安全和数据中心协议的详细信息, 请参见 AWS’s Compliance。

谷歌云平台 (GCP)

在谷歌云平台 (GCP) 中,InfluxDB Cloud 使用谷歌 Kubernetes 引擎 (GKE) 和谷歌计算引擎来部署单个集群组件。 集群在项目级别上隔离,以增强访问控制、数据治理和支持审计。

Google Cloud Platform 数据中心遵循许多物理和信息安全标准。有关 GCP 数据中心物理安全的详细信息,请参见 Google’s Compliance website。

微软Azure

在微软Azure中,InfluxDB Cloud使用Azure Kubernetes Service(AKS)和Azure虚拟机来部署单独的集群组件。为了支持在Azure内的审计和授权控制,集群被部署到每个区域的专用虚拟网络(VNet)中。

微软Azure数据中心符合许多物理和信息安全标准。有关微软Azure数据中心内部物理安全的详细信息,请参阅 Microsoft’s Compliance website。

数据加密

InfluxDB Cloud 强制对所有客户端(包括 Telegraf 代理、浏览器和自定义应用程序)传输中的数据进行 TLS 加密。 使用 TLS 1.1 或更早版本的请求将被拒绝。

默认情况下,静态数据在AWS、GCP和Microsoft Azure中使用强加密方法(AES-256)进行加密。

目前 InfluxDB Cloud 不支持用户管理的加密密钥。

应用和服务安全

InfluxData 维护以下应用程序和服务安全控制:

内部访问控制

- 管理权限仅限于授权用户的命名组。

- 禁止共享账户。

- 对所有基础设施 (AWS, GCP 和 Azure) 以及其他有访问用户信息的生产系统都要求多因素认证 (MFA) (请参阅 InfluxData Subprocessors)。

- InfluxDB Cloud 访问会定期记录和审核。

配置管理

InfluxDB Cloud通过“基础设施即代码”进行程序化管理和部署,这一过程经过版本控制和测试,作为自动化部署过程的一部分。推送代码的权限受到严格控制,要求经过同行评审和指定基础设施工程师的批准,并具有自动化的保护措施,以防止对生产产生影响的事件。

安全软件开发生命周期 (SDLC)

InfluxData 在整个开发周期中遵循安全最佳实践,包括:

- 在多个开发阶段的安全控制点。

- 对关键资产进行手动安全代码审查。

- 在设计阶段考虑安全性,从架构审查和威胁建模开始。

- 源代码管理:

- 版本控制

- 强制同行代码审查

- 自动化功能测试和静态代码分析

- 对第三方依赖和库进行自动化漏洞扫描

- 对容器进行自动化漏洞扫描。

- 定期的动态应用安全测试和第三方渗透测试。

- 定期进行安全应用开发实践的工程团队培训。

环境和职责的分离

生产环境和非生产环境是分开的。 开发人员仅在非生产环境中进行开发、测试和预发布,不会将用户数据用于非生产使用案例。 生产访问仅限于经过授权的人员,基于最小权限和职责分离的原则。

监控、日志记录和警报

InfluxData 持续监控和分析来自 InfluxDB Cloud 环境的指标。

- 服务经过精心监控,以确保性能和可用性,并检测异常。

- 应用程序日志、性能和可观察性数据被收集并用于事件分析、容量规划、警报和仪表化。对这些日志和操作员接口的访问由组访问权限控制,仅提供给需要访问以交付InfluxDB Cloud服务的团队。

安全评估

我们使用可信赖的第三方安全公司进行渗透测试,以发现开发后的漏洞,并验证之前参与的修复措施。这包括针对 InfluxDB Cloud 的白盒和灰盒测试。

业务连续性和灾难恢复

InfluxData 是一个高度分布式的组织,员工分布在全球各地。 我们的 IT 基础设施是基于云的,没有内部基础设施。 这使我们能够从全球任何地方访问服务 并依赖于我们的服务提供商的灾难恢复能力,以确保我们自己的业务连续性。 作为一家云原生公司,所有由云供应商提供的 InfluxData 的业务功能 依赖于这些供应商的服务水平协议(SLA),以维护提供给 InfluxData 的服务。 业务连续性计划和灾难恢复计划每年更新一次。

数据持久性

数据在InfluxDB Cloud的多个存储引擎中复制。 复制机制对所有副本执行可串行化的插入和删除流 并运行后台熵检测过程以识别分歧的副本。 接收的数据也以带外方式记录到由提供商操作的对象存储中。

有关更多信息,请参见 InfluxDB Cloud 数据持久性。

事件响应

向 security@influxdata.com 或 support@influxdata.com 报告安全事件。 我们维护事件警报和响应、性能或宕机事件、安全性和客户通知的程序。 我们在事件响应中执行根本原因分析 (RCA)。

可配置的安全控制

用户可以配置以下安全控制:

访问、身份验证和授权

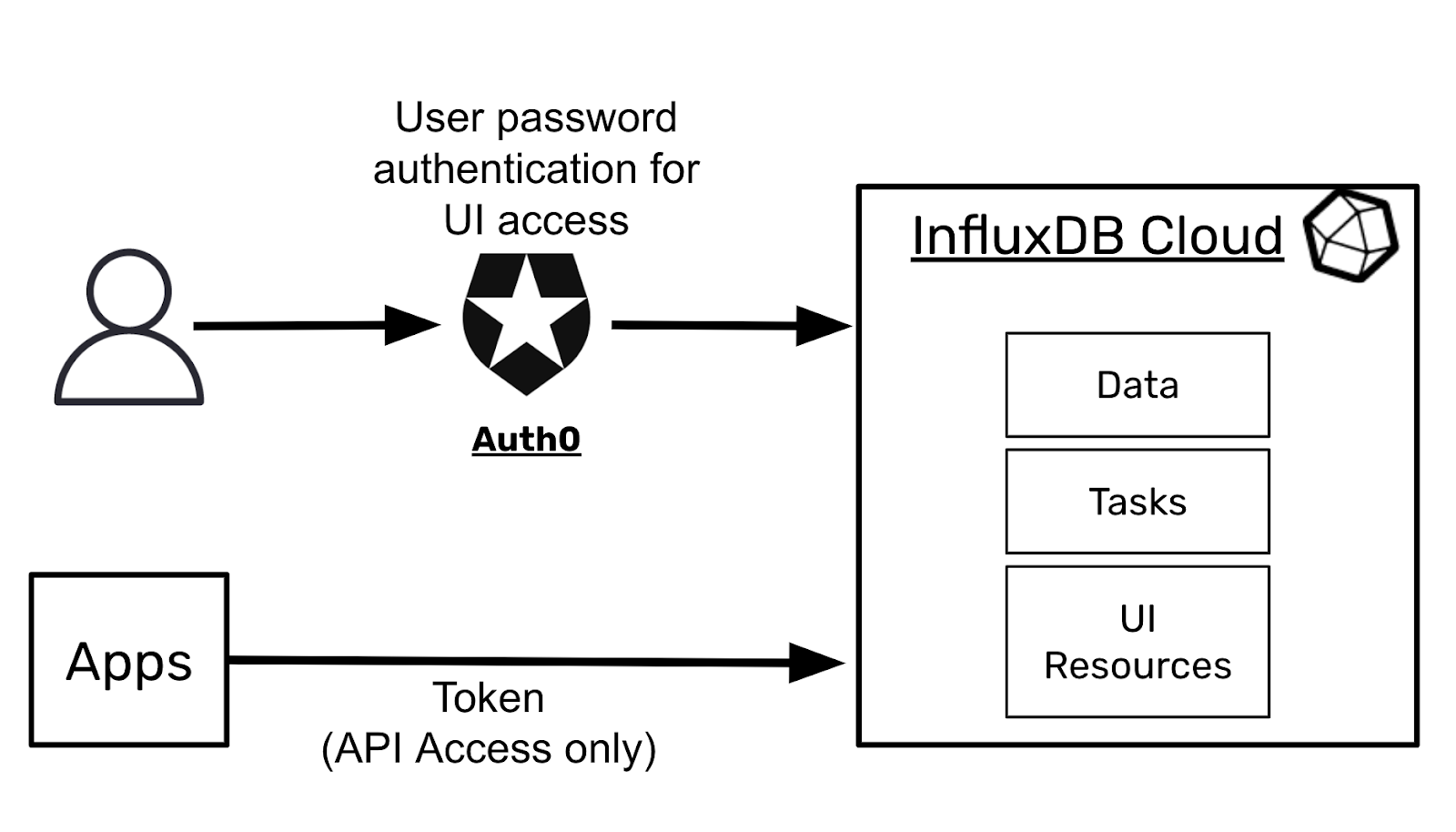

我们使用 Auth0 进行 InfluxDB Cloud 身份验证。 用户帐户可以通过 Auth0 直接在 InfluxDB Cloud 系统上创建。 用户还可以选择使用现有的谷歌或微软帐户进行“社交登录”以进行身份验证。 自定义应用程序中的 API 访问需要一个 API token。 token 属于一个组织,并根据创建 token 时定义的内容映射到该组织内的 InfluxDB 权限。 有关 token 类型和创建方式的更多信息,请参阅 管理 API token。

基于角色的访问控制(RBAC)

InfluxDB Cloud 帐户支持组织中的多个用户。 默认情况下,每个拥有 Owner 角色的用户对您组织中的资源拥有完全权限。

高级控制

对于需要更严格的数据访问安全性和风险控制措施的用户,我们推荐如下:

- 单点登录 (SSO)。 来自特定电子邮件域的身份验证请求可以路由到企业 SSO 提供者进行身份验证,然后才会提供有效的会话令牌以访问 InfluxDB Cloud UI。 目前,这仅对拥有年度商业合同的用户可用。 如果您想设置此功能,请通过 sales@influxdata.com 联系我们。

- 多因素身份验证 (MFA)。 目前,我们可以通过企业单点登录(SSO)连接启用MFA。 MFA随后将在用户的企业SSO身份验证提供商上启用。 如果您想设置此功能,请通过sales@influxdata.com与我们联系。

- 定期API令牌轮换. 我们建议用户定期直接从他们的应用程序连接 并自动删除他们当前的API令牌并以编程方式创建新的令牌。 请参阅我们的API文档 以获取有关以编程方式创建和删除令牌的信息。

合规性和审计

InfluxDB Cloud 是 SOC2 Type II 认证的。要请求我们 SOC2 Type II 报告的副本,或者有关 ISO 27001 信息安全管理系统的信息,请发送电子邮件至 sales@influxdata.com。